Como fazer DDoS como um hacker profissional-Tutorial de DDoS nº 1 2021

Se você está procurando guias e tutoriais para aprender como fazer DDoS em alguém como um hacker ético profissional , então este é o melhor guia de DDoS de 2021 . Antes de entrarmos nas informações detalhadas sobre DDoS, vamos supor que você acabou de voltar do escritório.

Assim que entrou em sua casa, você ligou as luzes, o ar condicionado e colocou algumas fatias de pão naquela torradeira antiga de seus ancestrais. Assim que você apertou o botão da torradeira, 'o fusível explode'. Este tutorial ensina como fazer um DDoS em um endereço IP, rede ou PC .

Agora, tente entender o que aconteceu lá. Sua torradeira estava com defeito, assim que você a ligou, ela foi inundada com mais corrente ou eletricidade do que realmente poderia suportar. O fusível explodiu e salvou todo o sistema. O mesmo acontece no caso de DDoS. O que você precisa entender é o processador de informações. Quando ele é exposto a muitas informações ou tráfego que não pode suportar, ele explode.

Então, o que é DDoS e um ataque DDoS?

Agora, a questão é o que significa DDoS? É a abreviatura de “negação de serviço distribuída” e é um pouco mais complicado do que um simples ataque DoS. Embora ambos os ataques tenham um propósito que é derrubar um site, inundando seu servidor com muitas informações ou tráfego.

No ataque do Dos geralmente, uma fonte ou um computador é usado para enviar informações para o site da vítima. Já no ataque DDoS, várias fontes de informação ou computadores são usados. O número de invasores de computadores pode variar de 100 a 1000, dependendo da força do site de destino.

Como fazer DDoS no PC, endereço IP ou rede de alguém (Ethical Hacker Way)-Para iniciantes

Existem muitas maneiras de obter ataques DDoS. Quanto mais eficaz o método, mais difícil será sua execução. Para lançar ataques mais poderosos, o hacker geralmente contrata um botnet dedicado para ensinar uma lição à vítima.

Vamos mostrar a você como fazer DDoS!

Os ataques DDoS são mensuráveis

Alguns estudos e pesquisas sobre os tópicos sugerem que apenas 82% dos ataques DDoS duram menos de quatro horas. Cerca de 34% desses ataques têm um volume de cem MBs a um GBs em termos de largura de banda. Apenas 10% dos ataques DDoS têm largura de banda de 10 GB. Para fins de compreensão, 1 GB/s de ataque DDoS é grande o suficiente para derrubar a maioria dos sites. Como sabemos, as empresas de hospedagem não fornecem muita hospedagem para sites de pequeno e médio porte, ou as pessoas geralmente não se preocupam em obter mais largura de banda. Observe que não estamos falando sobre os gigantes do Google ou do Yahoo aqui.

Não estamos dizendo que os ataques DDoS têm no máximo 10 GB/s em termos de largura de banda. Um dos maiores ataques foi o ataque do bot Mirai em 2016. A largura de banda desse ataque era de cerca de 1 terabyte e derrubou o provedor Dyn DNS. Como resultado desse ataque, alguns grandes nomes como Reddit e Twitter também caíram.

Hoje em dia não é difícil fazer parte de uma grande rede de bots, mesmo crianças pequenas se tornam parte de grandes ataques e alvos de inundação servidor com tráfego. Infelizmente, esse tipo de ataque está crescendo porque ferramentas e computadores mais poderosos estão se tornando facilmente acessíveis.

Leia: Como proteger seu site contra hackers (dicas de segurança de sites).

Por que os hackers fazem DDoS em alguém?

Se compararmos este tipo de ataque com outros tipos de ciberataques, estes são bastante destrutivos por natureza e muito difíceis para executar ao mesmo tempo. Esses ataques geralmente não têm objetivos financeiros. Teoricamente, você pode dizer que os hackers podem usar essa ferramenta para atacar seus concorrentes. Basta pegar um exemplo de empresa de hospedagem, um concorrente pode facilmente usar DDoS para destruir a reputação de uma empresa concorrente. Se ele pudesse derrubar seus servidores. Da mesma forma, pequenas lojas de comércio eletrônico podem derrubar sites de seus concorrentes e aproveitar um dia de vendas como a Black Friday.

Em alguns casos, os hackers usam DDoS como uma ferramenta de extorsão. Eles exigirão dinheiro do proprietário do site para impedir o ataque. Às vezes, o hacker usa esse ataque como uma cortina de fumaça ou um disfarce para infectar o site com algum tipo de malware ou para extrair alguns dados importantes. Mas, principalmente, esses ataques são realizados por hackers amadores para testar suas habilidades para que eles possam se gabar de suas habilidades na frente de seu círculo social. Às vezes, os hackers só fazem isso por diversão.

Botnets: o método mais eficaz

Você deve estar se perguntando o que é um botnet. Um botnet é um grupo de máquinas ou computadores conectados à Internet que são instalados com um malware. Como cada dispositivo está infectado com malware, eles obedecem ao administrador. As grandes redes de botnet possuem milhões de computadores na Internet, que podem estar fisicamente localizados em qualquer lugar do mundo. Normalmente, os proprietários desses computadores infectados nem sabem que fazem parte de uma rede tão grande.

Normalmente, esses botnets são usados para diferentes tipos de fins ilegais. Por exemplo, phishing, coleta de dados do usuário ou até criptomoeda. Mas às vezes essas redes também são alugadas para outros compradores que precisam realizar um ataque DDoS.

Leia: Como proteger suas redes contra ataques DDoS (Guia de mitigação de DDoS).

Principais ferramentas gratuitas de ataque DDoS de 2021

Pequenos grupos de hackers geralmente não têm acesso a essas grandes redes de botnet, então eles dependem apenas de si próprios computadores. Esses hackers de pequena escala usam um tipo diferente de ferramentas para direcionar o tráfego para o servidor de destino. Bem, entendemos que um computador pode enviar apenas uma quantidade limitada de tráfego para um determinado servidor.

Mas as coisas mudam drasticamente se você terceirizar algumas centenas de computadores. Um dos maiores grupos hacktivistas Anonymous usou uma abordagem semelhante para lançar um tipo de ataque semelhante. O que eles fazem é pedir a seus seguidores para baixar um software ou malware específico e direcionar um servidor específico. Enquanto isso, eles estão conectados com outras pessoas por meio de diferentes serviços de mensagens.

Aqui estão alguns softwares que são usados por hackers para lançar ataques DDoS :

- <✓RU-Dead-Yet.</✓

- <✓LOIC que é uma forma abreviada real de “Low Orbit Ion Cannon”

- Tor's Hammer

- HULK google para saber mais sobre esta ferramenta

- DDOSIM this um é outro grande simulador ou DDoS

Observação: você precisará baixar a ferramenta de ataque LOIC DDoS para para lançar pings de negação de serviço de médio a alto poder.

Baixe a versão mais recente gratuita do LOIC (Low Orbit Ion Cannon)

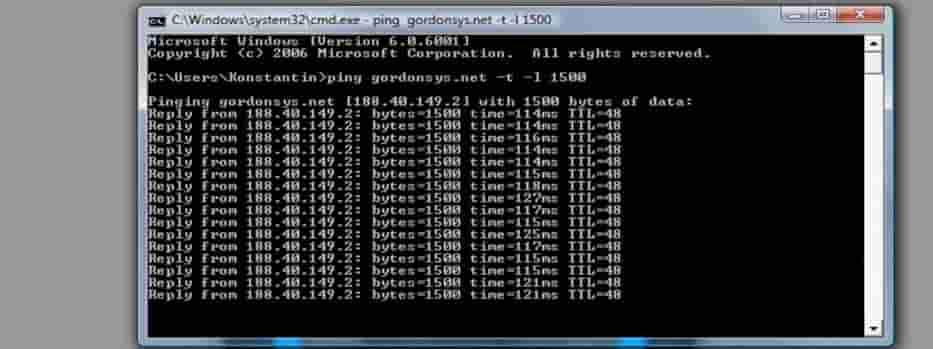

Como para DDoS um endereço IP usando apenas CMD (Prompt de comando)

Este é um dos ataques mais básicos, também conhecido como“ ping of death ”Neste tipo de ataque, os hackers usam cmd no Windows para enviar uma abundância de pacotes para qualquer endereço IP fornecido.

Esse tipo de ataque normalmente funciona muito bem para alvos comparativamente pequenos, considerando as fontes disponíveis. Os hackers geralmente têm como alvo:

- O hacker almeja um único pc encontrando seu endereço IP . Para realizar o ataque para um único computador, o hacker deve encontrar seu endereço IP para que possa direcioná-lo com uma abundância de pacotes.

- Outros alvos fáceis para tais ataques são os roteadores wi-fi. Tudo o que você precisa fazer é inundar o roteador com muito tráfego, o que o impedirá de enviar pacotes de Internet aos dispositivos conectados. Outra maneira que o hacker usa esse ataque é direcionar um único PC para se desconectar de um roteador wi-fi.

- Embora o ping da morte seja de natureza muito básica e seja eficaz apenas contra pequenos alvos . Mas se os hackers usam vários computadores para atacar um alvo, eles podem obter os resultados desejados. Eles podem até mesmo derrubar pequenos sites com capacidade de largura de banda limitada.

Leia: Aprenda como hackear senhas de redes WiFi em 2021.

Envie solicitações ilimitadas usando as planilhas do Google

Usando as planilhas do Google, um hacker pode derrubar um pequeno site. Nesse tipo de ataque, os atacantes usam um script que pergunta continuamente ao site de destino para enviar um determinado arquivo que é armazenado em seu cache. Este arquivo pode ser uma imagem ou pdf. Ele escreverá o script de forma que continue executando em um loop.

Normalmente, os ataques DDoS usam uma grande quantidade de pacotes de informações para enviar solicitações ao site de destino, mas neste tipo de ataque , o invasor continua pedindo informações do servidor da web. Em outras palavras, o invasor não precisará da grande quantidade de computadores ou botnet para derrubar o site ou seu serviço.

Ataques Teardrop: enviar dados um por um

Qualquer pessoa que entenda o funcionamento básico da internet sabe que as informações enviadas pela internet geralmente são enviadas em pequenas partes, em vez de uma única parte. Quando alguns dados são transmitidos de uma ponta a outra, eles são divididos em várias partes e, em seguida, são montados em uma única parte na extremidade do servidor.

O servidor sabe terminar e iniciar pacotes de um grande arquivo por meio de parâmetros chamados de deslocamento. Ele não apenas conhece seus pontos inicial e final, mas também a ordem de remontagem.

O Teardrop envolve o envio de uma grande quantidade de parâmetros sem sentido e sobrepostos ou não funcionais para o servidor. Assim, o servidor tenta reunir os dados recebidos, mas não consegue. Para recompor os dados carregados rapidamente, ele usa uma grande quantidade de recursos do servidor e, eventualmente, o site fica inativo.

Como para ampliar um ataque DDoS (The Professional Hacker Way)

Às vezes, os hackers usam reflexão de DNS para obter um efeito multiplicador. Isso envolve uma série de etapas para realizar:

- A primeira coisa que o hacker precisa fazer é falsificar o endereço IP do alvo.

- Assim que os hackers tiverem tomado a identidade do alvo ele enviará solicitações infinitas ao DNS aberto.

- Agora, em resposta às solicitações do hacker, o resolvedor de DNS envia de volta dados ou informações para o servidor vítima cuja identidade acabou de ser roubada. Lembre-se de que o tamanho das informações enviadas de volta ao destino é maior do que as solicitações enviadas ao resolvedor DNS.

Então, quanto cada bit de informação é amplificado? Para cada byte de informação enviado pelo hacker para o resolvedor de DNS passa a ser de 40 bytes. Agora suponha que os hackers usam um botnet e todo o processo terminará enviando o DNS 100gygabits de tráfego para o site de destino.

Os diferentes tipos de ataques DDoS:

O ataque DDoS pode ser categorizado em 2 categorias principais :

- Camada de aplicativo.

- Camada de rede.

Ataques de camada de rede: tudo o que você precisa saber

Neste tipo de ataque DDoS, a infraestrutura do site é direcionada enviando uma grande quantidade de informações. Embora você possa ter visto anúncios que afirmam oferecer largura de banda ilimitada ou ilimitada. Mas não caia nessas ofertas, teoricamente, você pode dizer que não terá que se preocupar com a quantidade de tráfego ou largura de banda.

Para entendê-lo de forma mais abrangente, vamos dar um exemplo de um site que tem tráfego mensal de cerca de 15 mil visualizações de página por mês e centenas de páginas. Este site requer 50 gigabytes para funcionar. Lembre-se de que espera-se que essa quantidade de tráfego seja dispersa ao longo de 30 dias inteiros. Um site com esses recursos não será capaz de sobreviver a um ataque DDoS, pois mesmo um ataque DDoS de pequena escala pode gerar muito tráfego em uma hora.

Nesse caso, o serviço de hospedagem desligará o seu site até que o tráfego se torne normal. Bem, você pode dizer que isso é muito barato do lado do provedor de hospedagem, mas isso é feito para evitar qualquer tipo de transbordamento que pode resultar em afetar outros clientes. O ataque à camada de rede pode ser dividido em muitos tipos, alguns dos quais são apresentados a seguir:

- Ataques SYN. O ataque de sincronização é solicitado, o qual um computador transmite para o servidor web para sincronizar os dois dispositivos ou máquinas subjacentes.

- DNS refletido.

- Ataques de amplificação UDP .

Bem, um ponto fraco desse tipo de ataque é que, devido à sua imensa quantidade de tráfego, a vítima pode descobrir facilmente o tipo de ataque que está acontecendo em seu servidor da web.

Ataques de camada de aplicativo: tudo o que você precisa saber

Este tipo de ataque é mais complicado e preciso por natureza, pois tendem a visar as ferramentas e softwares usados por eles site específico. Lembre-se de que esse software às vezes é crucial para a funcionalidade de um site. Por exemplo, em tal ataque, os hackers terão como alvo a instalação do WordPress, scripts e comunicação de banco de dados.

Normalmente, esses programas ou scripts não são projetados para lidar com esse tipo de ataque, tráfego ou solicitações. Em outras palavras, mesmo um ataque DDoS em pequena escala pode desmantelar esses scripts ou software.

Normalmente, o ataque DDoS na camada de aplicativo envolve uma grande quantidade de solicitações HTTP. Este exploit é executado usando duas solicitações HTTP simples que são Post e GET. Esses comandos são comumente usados em páginas da web para enviar e recuperar informações. A solicitação POST é bastante complexa e usa muitos recursos em comparação com a solicitação GET.

É complexa no sentido de que os processos iniciados por esse comando geralmente requerem muitos recursos no lado do servidor. Uma grande quantidade de solicitações HTTP irá gerar ainda uma grande quantidade de solicitações de servidor interno que resultam em uma falha de todo o site.

Como se proteger contra um ataque DDoS (DOS)?

Wireshark: Monitore suas redes ativamente

É uma ótima ferramenta para diagnosticar se você está passando por um ataque de negação de serviço ou não. Ele oferece alguns recursos excelentes, por exemplo, você pode ver quais endereços IP estão conectados ao seu servidor e a quantidade de pacotes que eles estão enviando.

Mas não se esqueça se o invasor está usando VPN, então você não será capaz de ver o endereço IP real. E se o ataque vier de um botnet, você verá uma grande quantidade de IPs conectados ao seu servidor. Você pode pesquisar mais sobre o uso do Wireshark.

Se você estiver usando o Windows, ele vem com uma ferramenta integrada conhecida como Netstat. Junto com muitas outras estatísticas, mostra os detalhes dos dispositivos conectados ao seu servidor.

Para usar esta ferramenta, basta digitar netstat –an no prompt de comando do Windows e ele fornecerá os detalhes completos de suas conexões. Ele irá mostrar a você o IP interno, bem como os IPs externos.

Leia: Tutoriais de hacking do Kali Linux para iniciantes: o guia definitivo (edição 2021).

Fique de olho no tráfego, é um ataque ou pico de tráfego?

Os picos de tráfego são bastante comuns e, em algumas ocasiões, podem ser imensos o suficiente para derrubar os sites. Se um site for projetado para lidar com um número limitado de usuários de uma vez, digamos 50 usuários por ocorrência. É altamente provável que o site trave se 500 usuários o visitarem ao mesmo tempo ou ao mesmo tempo.

Um dos principais sinais de que o site está sendo atacado está diminuindo o desempenho do servidor. Erros de serviço indisponível e solicitação começam a demorar mais tempo, por exemplo, solicitações normais que são concluídas em milissegundos começam a demorar mais.

Leia também : 8 Melhores Firewalls de Software Livre para PC com Windows 10 (2021).

Avise seu provedor de serviços de Internet que você está sob ataque

Mantenha seu provedor de serviços de Internet informado, geralmente ISPs e hospedagem os provedores já têm uma resposta planejada para esses ataques, mas basta contatá-los e mantê-los informados. Esteja preparado para qualquer situação desse tipo com antecedência.

Sempre tenha um plano de resposta a incidentes ou plano de recuperação de desastres pronto:

Cada proprietário de site deve ter uma resposta planeje, caso o site seja atacado, quais etapas devem ser tomadas. Cada organização tem seu próprio plano, mas abaixo estão algumas etapas que devem ser cobertas:

- Mantenha uma lista branca de endereços IP críticos. Por exemplo, seu provedor de serviços de Internet, fontes de tráfego, seus clientes e parceiros de negócios, etc.

- Configure um alarme para picos de tráfego.

- Continue monitorando as conexões e encerre as desnecessárias.

- Mantenha seu servidor atualizado com um pouco mais de largura de banda e recursos do lado do servidor.

LEIA: Como proteger seu PC e rede contra um ataque DDoS.

Fique atento a qualquer infecção por vírus ou malware

Em muitos casos, os hackers usam o ataque DDoS como um disfarce para obter acesso aos dados confidenciais. Quando o ataque começar, não entre em pânico. Certifique-se de que seu servidor não esteja infectado por nenhum tipo de malware e que seus dados estejam salvos. Não se esqueça de verificar seu servidor quando estiver de volta ao vivo.

Atualização: adicionamos o LOIC e um guia para evitar que tais ataques aconteçam com você.

Outra dica: as plataformas de teste de estresse online também são uma forma de testar seus sites e aplicativos da web. Essas ferramentas têm farms de servidores que enviam solicitações massivas de uma vez para o endereço IP ou URL fornecido. Eles fornecem gráficos em tempo real e outras informações relacionadas à CPU.

Você está seguro contra ataques DDoS?

Para resumir, sempre mantenha seu hospedagem e servidor web atualizados e sempre mantenha um plano a seguir em caso de ataque DDoS. Você deve ter mitigações em vigor e deve ter proteção DDoS de sua empresa ou provedor de hospedagem. Isso exigirá que você tenha um servidor e uma conexão de rede muito mais poderosos para superar o ataque. Espero que nosso guia como atacar alguém com DDoS, IP ou rede tenha sido útil.

Esteja ciente de que isso não é uma piada e é sério, mesmo se você tentar fazer um ddos no seu amigo ou até mesmo alguém em discórdia pode causar problemas, então por favor, tome cuidado ao usar nosso tutorial. Você é responsável por suas próprias ações, só use esses métodos em servidores, PCs e sistemas que você tenha permissão para usar e assim por diante. Informe-nos sobre qualquer um de seus métodos de ataque DDoS nos comentários.